本文仅做新手简单的快速入门参考,仅用于一般简单常见的应用场景搭建,以帮助了解基本的华为设备互通配置。更多复杂场景是需要更加深入的学习的,详细原理方面请百度,本文仅简单本文示例相关必要的基础原理,只适合有基本网络基础的小白参考。

ENSP模拟器和示例场景拓扑下载连接:https://chrisxs.com/kdy/#s/9D4C4gtw

本文的示例场景分为:

- 三层见换机VLAN间通讯+DHCP

-

三层交换机+路由器:实现三层交换机给下级设备终端以DHCP方式分配IP,并与路由器互通,并实现局域网内所有设备的VLAN互通和外网通讯

-

三层交换机+防火墙:实现三层交换机给下级设备终端以DHCP方式分配IP,由防火墙配置内外网互通,并实现局域网内所有设备的VLAN互通和外网通讯

DHCP配置这一部分是以上两个场景前提,是必做的配置。路由器和防火墙场景,是分开的,不是三种设备都混合在一起。

关于示例:建议仅参考本文图片布置模拟器内设备即可,直接调用本文下载的示例文件的话都是已经配置好的,仅作为你配置有问题时候参考,不建议代替重新布置模拟环境

前提基础命令

- 切换系统视图(一般都是在这个视图才能开始配置):

system-view - 退出当前视图:

quit - 保存配置:

save - 更改设备名:

system-name 设备名称 - 显示当前接口或者视图的信息

display this

DHCP配置

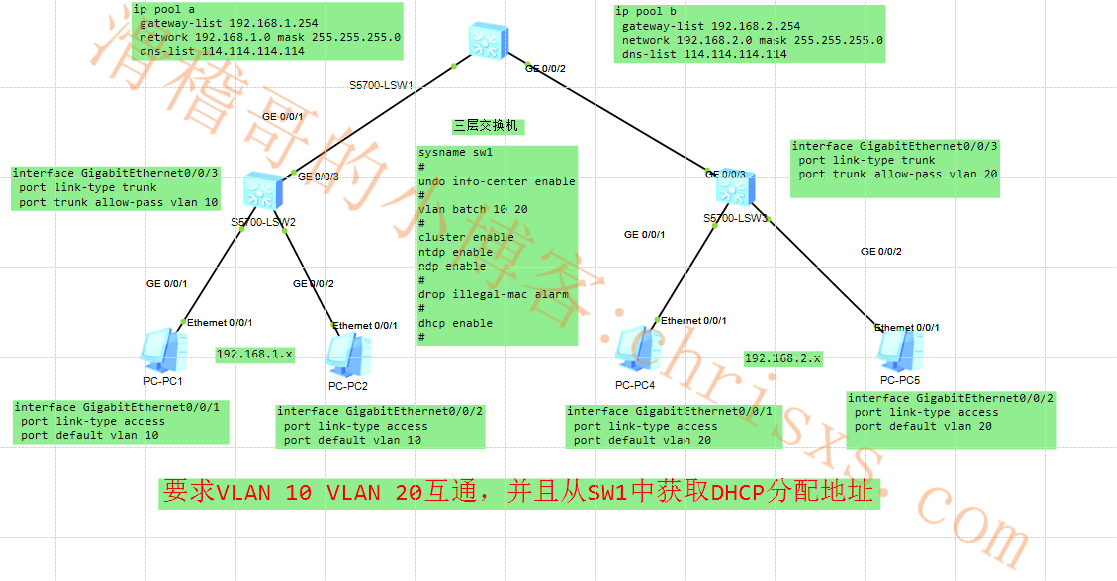

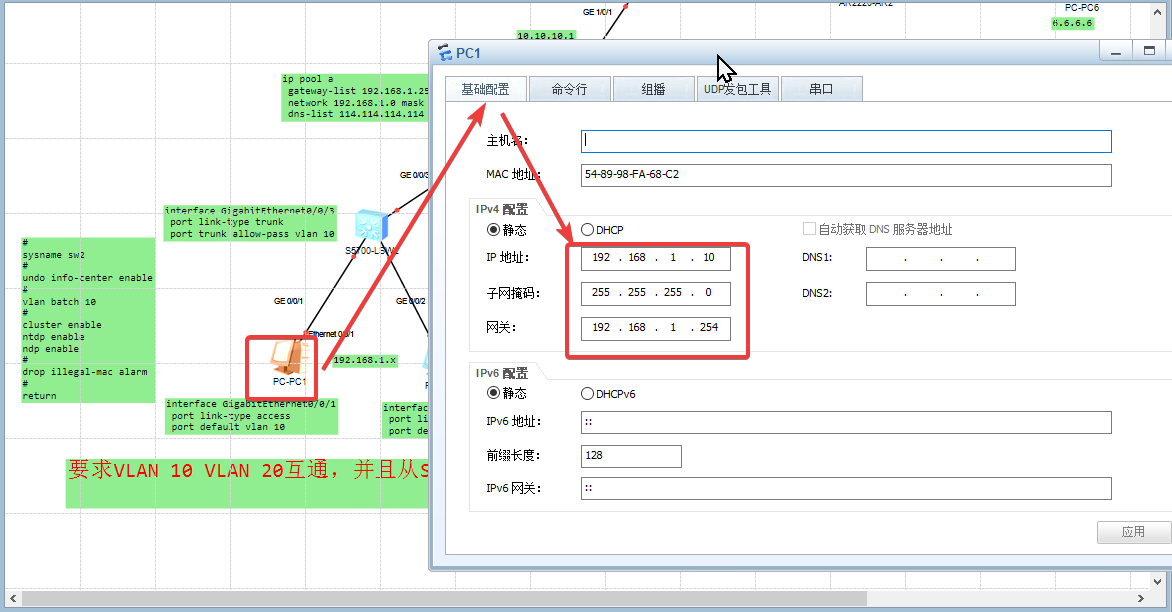

模拟环境示例

基本操作思路

- 首选把VLAN 10 VLAN20配置互通

- 在三层交换机开启dhcp功能

- 创建地址池

- 在网关接口启用dhcp

访问一个网站比如百度,习惯用网址。

互联网上,任可通信,都需要知道目标主机的ip地址

dns服务器,作用就是帮助我们把网址转换为ip地址

如114.114.114.114

配置命令流程

配置交换机VLAN相互通信

在实际中,如果SW2和SW3只是普通交换机,则不需要在SW2和SW3做VLAN TRUNK配置,仅需在SW3配置地址池和VLANIF的转发即可。这里的做法是为了适合以后扩展所以预设值为全是三层交换机,所以看起来比较复杂,如果看不明白照着做即可,效果是差不多的

- VLAN10配置(图中交换机SW2)

vlan batch 10

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 10

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

- VLAN20配置(图中交换机SW3)

vlan batch 20

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 20

interface GigabitEthernet0/0/1

port link-type access

port default vlan 20

interface GigabitEthernet0/0/1

port link-type access

port default vlan 20

在网关三层交换机创建和配置VLAN、开启dhcp功能(图中SW1)

vlan batch 10 20

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10 20

- 开启DHCP服务

dhcp enable

- VLANIF接口10创建地址池

interface Vlanif10

ip address 192.168.1.254 255.255.255.0

dhcp select global

ip pool a

gateway-list 192.168.1.254

network 192.168.1.0 mask 255.255.255.0

dns-list 114.114.114.114

VLANIF接口20创建地址池

interface Vlanif20

ip address 192.168.2.254 255.255.255.0

dhcp select global

ip pool b

gateway-list 192.168.2.254

network 192.168.2.0 mask 255.255.255.0

dns-list 114.114.114.114

命令解释

ip pool 2F //创建一个地址池,名字叫2F

gateway-list 192.168.20.1 //配置网关

network192.168.20.0 mask 255.255.255.0 //分配地址段

excluded-ip-address192.168.20.43 192.168.20.253 //排除一些地址,不会再给主机分配

static-bindip-address192.168.20.40 mac-address e0d5-ed7·06e0 //MAC静态绑定

static-bindip-address192.168.20.41mac-address b42e-9911-fdf9

lease day 0 hour 8 minute 0 //租约

dns-list 58.20.127.170 114.114.114.114 //可以配置两台dns服务器

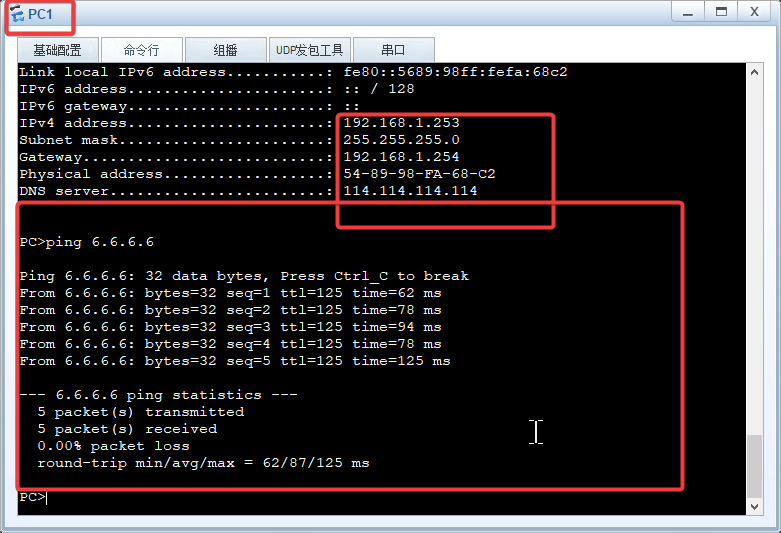

验证测试

- PC1 PC2 PC3 PC4分别都能够自动获取IP地址,VLAN 10 的 PC1 PC2网段为:

192.168.1.x,VLAN20 的 PC3 PC4网段为:192.168.2.x - VLAN 10和VLAN 20的计算机互相PING,能通则为成功

路由器

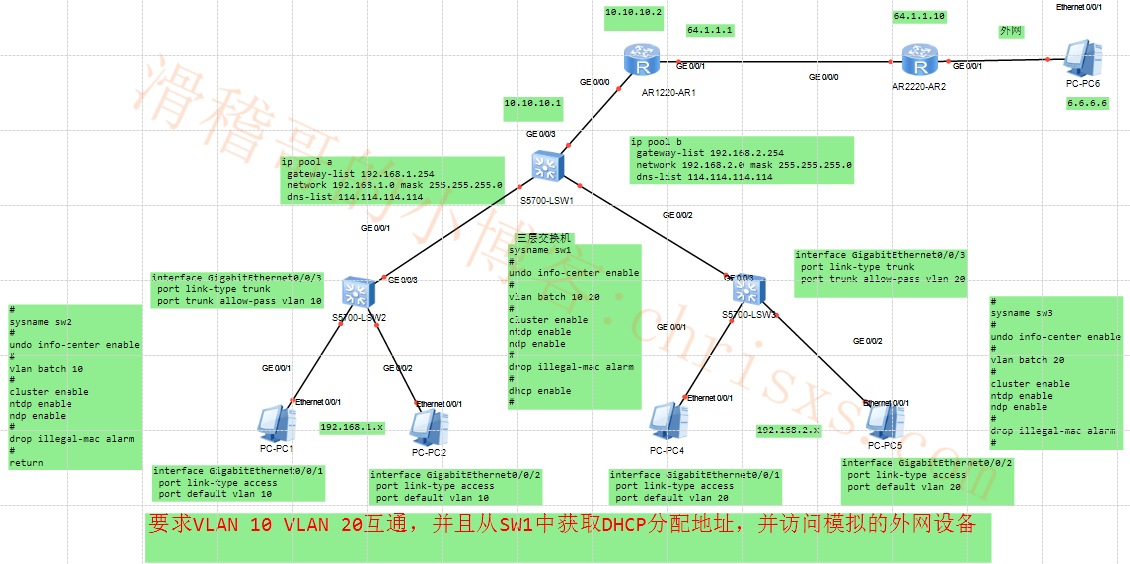

模拟环境示例

基于上一个示例,加入以下设备:

- 电脑一台:用于模拟在互联网的某个IP的设备

- 路由器(AR2):仅用作模拟宽带运营商接收端

- 路由器(AR1):用于模拟真实路由,处理内外网通信

配置命令流程

交换机配置(图中SW1)

- 为交换机配置VLAN和该VLAN的IP,以便交换机和路由直接能通信(由于这个型号的交换机无法直接在接口配置地址,因此这里

interface GigabitEthernet0/0/3是配置了VLAN接口的地址)

vlan 100

interface GigabitEthernet0/0/3

port link-type access

port default vlan 100

interface Vlanif100

ip address 10.10.10.1 255.255.255.0

- 配置交换机的路由表

10.10.10.2下一跳,即路由器

ip route-static 0.0.0.0 0.0.0.0 10.10.10.2

路由配置

- interface GigabitEthernet0/0/0已经连接了交换机(SW1),把这个接口设置成路由IP(图中AR1):

interface GigabitEthernet0/0/0

ip address 10.10.10.2 255.255.255.0

interface GigabitEthernet0/0/1已经连接了模拟的运营商设备(图中AR2),跟该设备(图中AR2)一个网段的地址(图中AR1):

interface GigabitEthernet0/0/1

ip address 64.1.1.1 255.255.255.0

- 设置路由的IP(图中AR2):

interface GigabitEthernet0/0/0

ip address 64.1.1.10 255.255.255.0

interface GigabitEthernet0/0/1

ip address 6.6.6.1 255.255.255.0

- 配置路由表(图中AR1)

ip route-static 0.0.0.0 0.0.0.0 64.1.1.10

- 配置回程路由表(图中AR1)

ip route-static 192.168.1.0 24 10.10.10.1

ip route-static 192.168.2.0 24 10.10.10.1

配置NAT(图中AR1)

acl 2000

rule permit source 192.168.1.0 0.0.0.255

rule permit source 192.168.2.0 0.0.0.255

interface GigabitEthernet0/0/1

nat outbound 2000

流程总结

- 配置路由

1.1. 添加去往互联网的路由

1.2. 添加回程路由 -

配置NAT

2.1. 设置哪些数据包需要做地址转换,源地址为192.168.1.×和192.168.2.×的数据包

2.2. 设置从路由器的哪个接口(外网)发出数据包的时候,需要做地址转换

2.3. 设置哪些数据包需要做地址转换,源地址为192.168.1.×和192.168.2.×的数据包

acl2000

rule permit source 192.168.1.0 0.0.0.255

rule permit source 192.168.2.0 0.0.0.255

acl访问控制列表,需要做nat的数据包,2000,是acl的编号。一个设备可能有多个acl,用编号来区分,acl的掩码是反掩码0.0.0.255

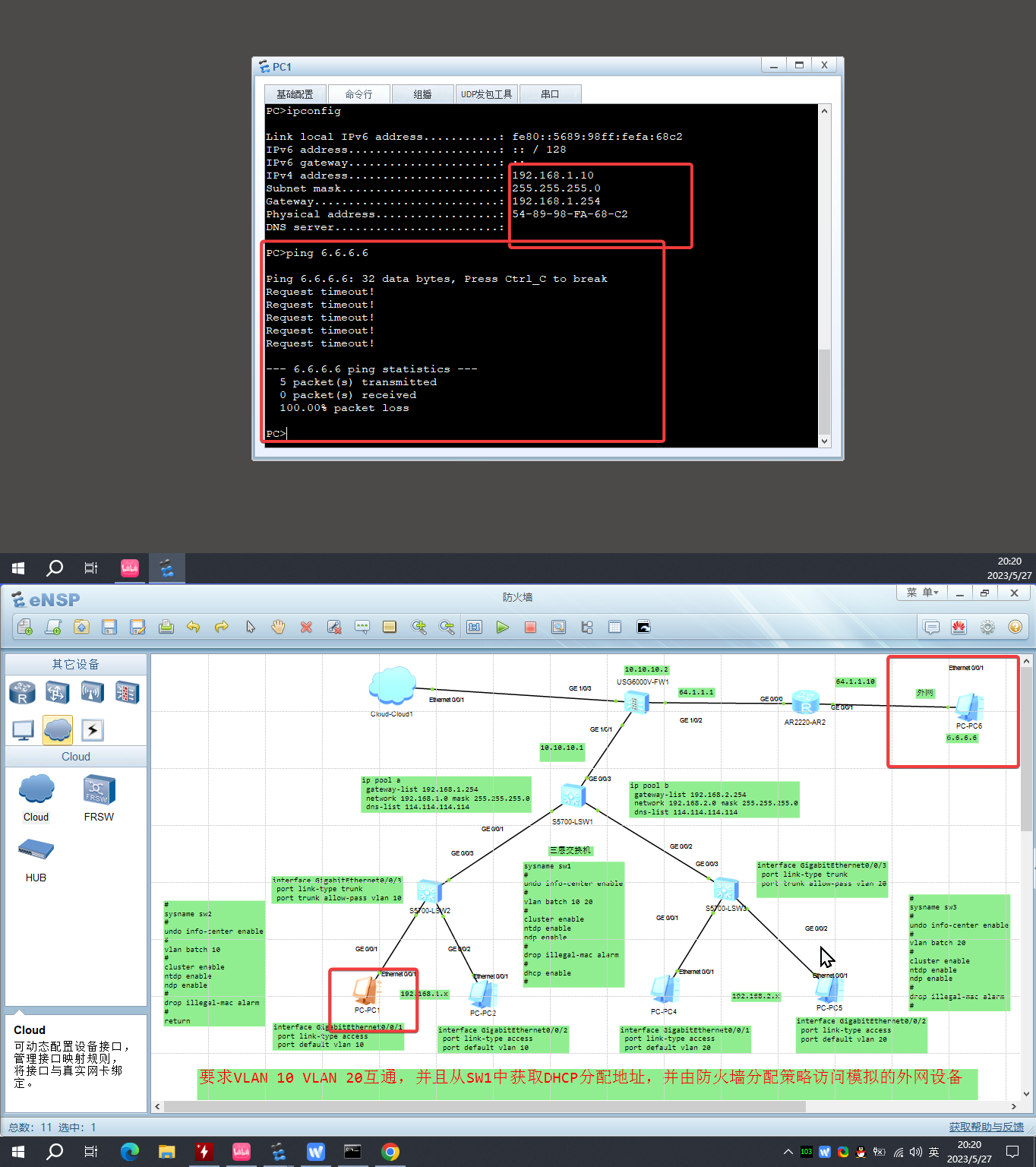

验证测试

- PC1 PC2 PC3 PC4随意一台电脑PING 通6.6.6.6的外网设备即为成功

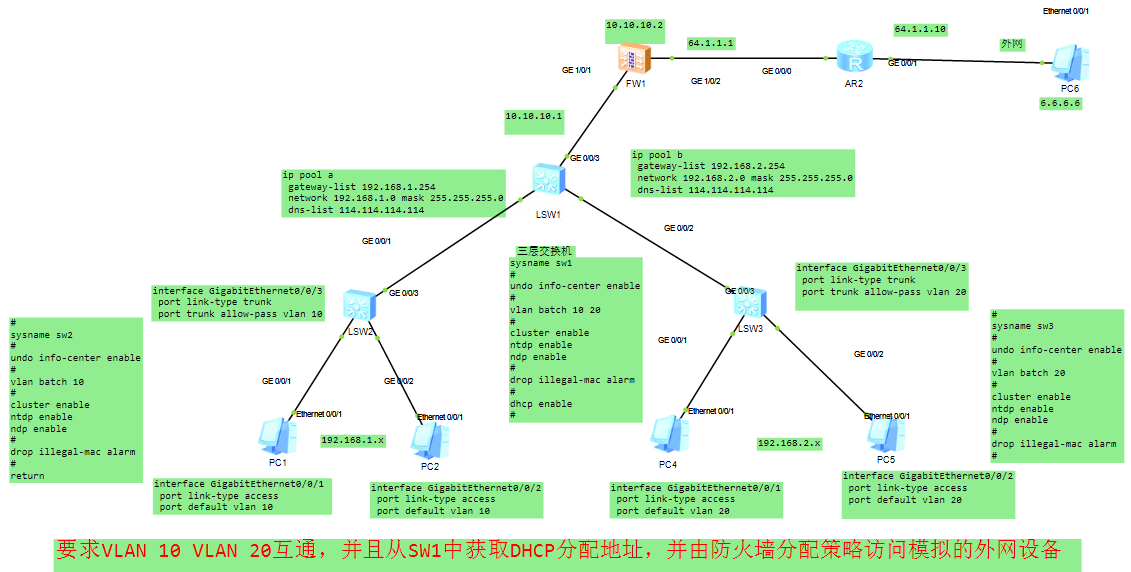

防火墙

参考上一个示例,把AR1路由删除换成防火墙即可

模拟环境示例

配置命令流程

设置用户名与密码

- 默认用户名:admin

- 默认密码:Admin@123

配置接口IP

- 内网口

interface GigabitEthernet1/0/1

ip address 10.10.10.2 255.255.255.0

- 外网口

interface GigabitEthernet1/0/2

ip address 64.1.1.1 255.255.255.0

配置路由表

- 外网路由表

ip route-static 0.0.0.0 0.0.0.0 64.1.1.10

- 内网回程路由表

ip route-static 192.168.1.0 24 10.10.10.1

ip route-static 192.168.2.0 24 10.10.10.1

配置安全域

- 信任域

把以下接口加入信任域

firewall zone trust

add interface GigabitEthernet1/0/1

- 非信任域

把以下外网接口加入非信任域

firewall zone untrust

add interface GigabitEthernet1/0/2

安全策略配置

security-policy

rule name wan

source-zone trust

destination-zone untrust

action permit

NAT策略配置

nat-policy

rule name wan

source-zone trust

destination-zone untrust

action source-nat easy-ip //对原地址进行转换

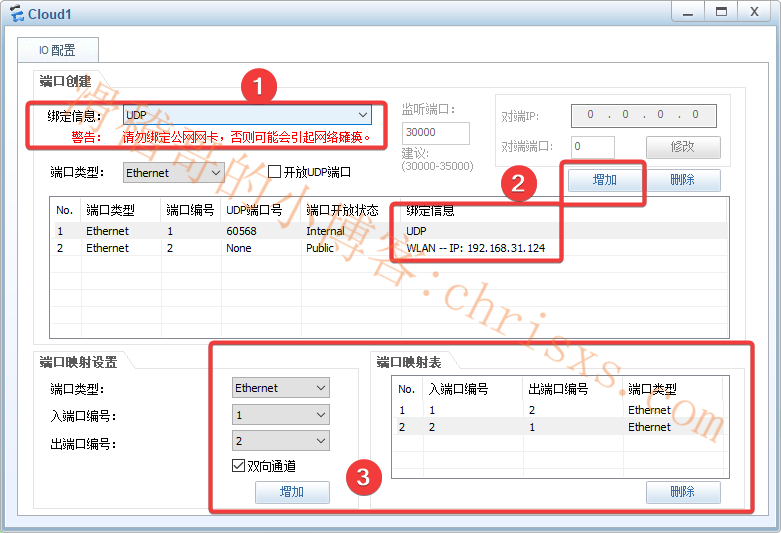

开启防火墙图形化管理界面

桥接电脑和ENSP模拟器

interface GigabitEthernet1/0/3

ip address 192.168.31.33 255.255.255.0

- 把桥接接口加入信任域

firewall zone trust

add interface GigabitEthernet1/0/3

-

打开接口的允许管理权限

interface GigabitEthernet1/0/3

service-manage enable -

先开启PING权限测试实体计算机是否可以对防火墙ping通:

service-manage ping permit,如果配置正确,到为止,实体计算机已经可以PING通防火墙 -

接着打开该接口对防火墙的HTTPS权限:

service-manage https permit -

创建安全管理规则(以下规则示例名为:manager)

security-policy

rule name manager

- 配置该规则的信任源和目标,并对规则允许放行

source-zone trust

destination-zone local

action permit

- 配置完成,现在在实体计算机打开浏览器输入:

https://防火墙IP:8443测试,如果配置正确,则会出现以下登录界面,默认账号密码等同防火墙命令行的登录账号密码

WEB界面的简单配置示范

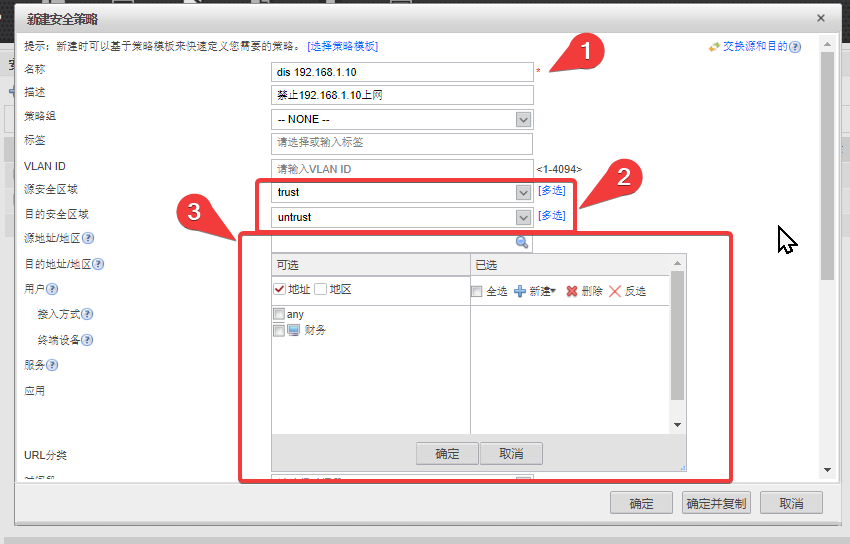

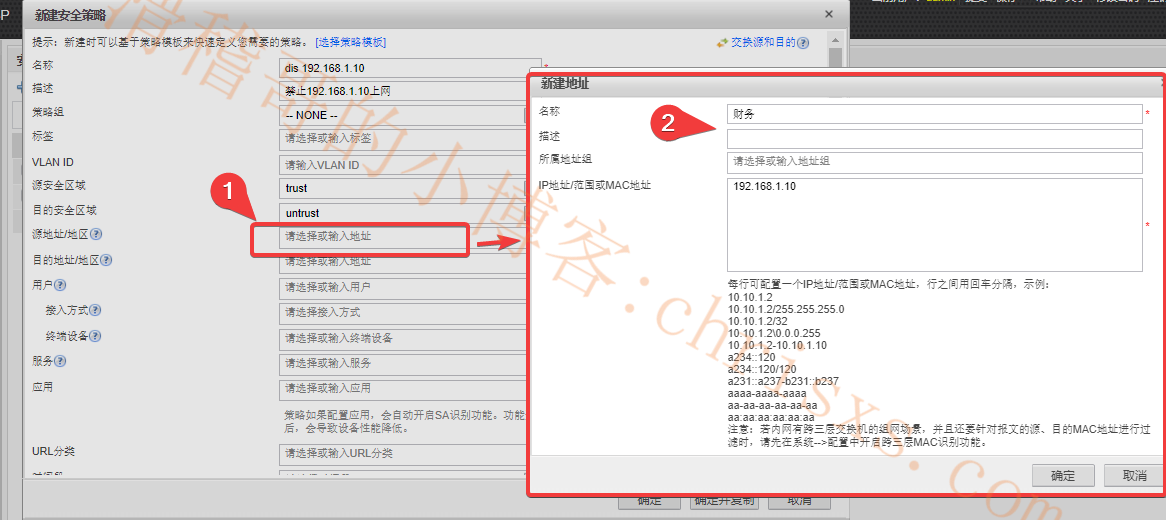

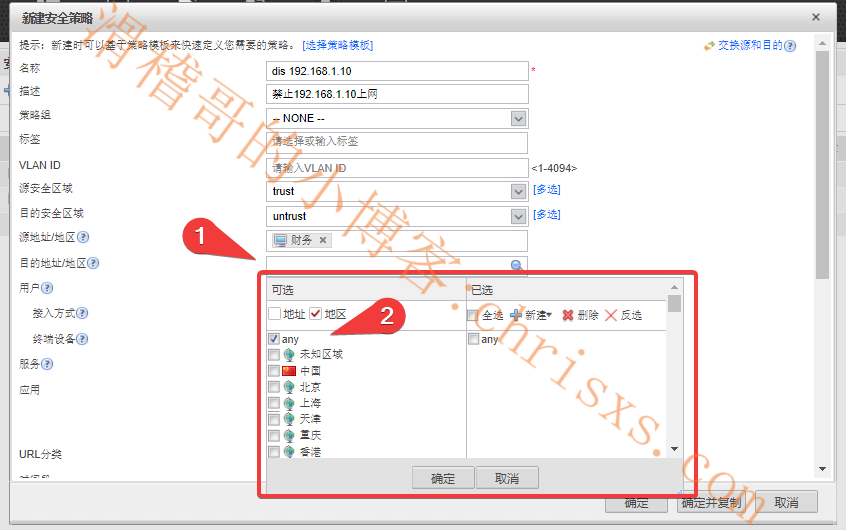

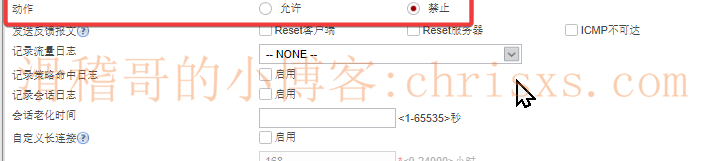

禁止局域网中某一台主机上网

这里以禁止局域网中192.168.1.10这台计算机为例

- 新建一个安全策略,大致流程如下图

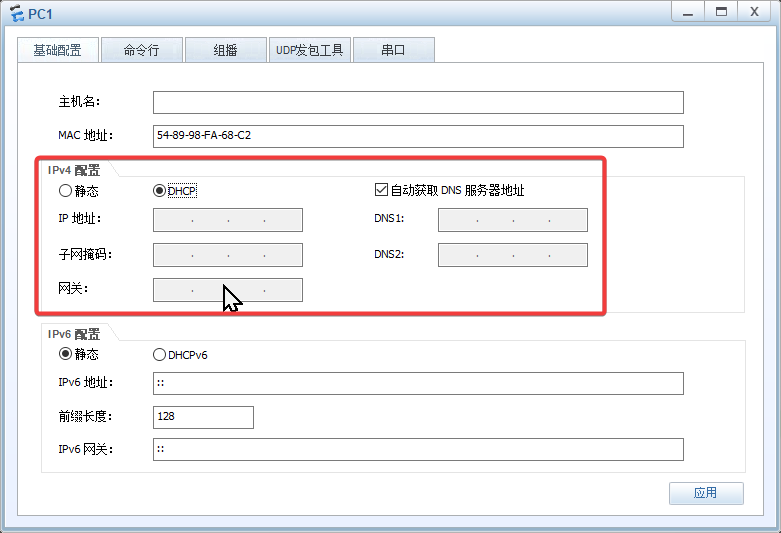

验证测试

- 使用本拓扑原有的

192.168.1.x网段中其中一台虚拟计算机网卡地址配置手动改成:

192.168.1.10

255.255.255.0

192.168.1.254